توضیح

IP Spoofing به معنای ساخت IP Packet بدست هرکسی جز آدرس های اصلی مبداء (IP source addresses) است. این روش با دلایل روشنی مورد استفاده قرار میگیرد و چندین نوع حمله که بعدا مورد بحث قرار خواهد گرفت، با استفاده از این روش انجام میشوند. با بررسی هدر IP، میتوانیم ببینیم که 12 بیت اول شامل اطلاعات مختلفی درباره packet است. 8 بیت بعدی شامل آدرس های مبداء و مقصد است. هکر با استفاده از یکی از چندین ابزار موجود در این زمینه، میتواند براحتی این ادرس ها را ویرایش کند ( بخصوص فیلد آدرس مبداء). تصور غلطی که در این باره وجود دارد اینست که IP Spoofing میتواند آدرس Ip ما را به هنگام وبگردی، چت انلاین، ارسال ایمیل و … مخفی نگه دارد. این موضوع بصورت کلی درست نیست. جعل آدرس IP مبداء باعث میشود که پاسخی که به درخواست های ارسال از این مبداء جعلی از طرف مقصد ارسال میشود، گمراه کننده باشد، به این معنی که شما نمیتوانید یک ارتباط نرمال را ایجاد کنید.

نقل قول شده از توسینسو

روش مقابله

در میکروتیک میتوانید به راحتی با استفاده از RFC3704 از اصالت پکت های دریافت شده اطمینان حاصل کنید.

بدین صورت که درصورتی یکی از کلاینت های شما IP Spoofing انجام دهد و با آن حمله ای را انجام دهد میکروتیک Source IP هارا با Forwarding Information Base (FIB) بررسی میکند و درصورتی برای Source IP مشخص شده در Header پکت مسیر برعکس (RP = Reverse path) وجود نداشته باشد آن پکت به صورت Invalid شناسایی شده و توسط فایروال دراپ میشود.به طور مثال Source IP مشخص شده در هدر پکت به هیچ کدام از اینترفیس های روتر تعلق نداشته باشید ویا مربوط به اینترفیسی که پکت برروی آن دریافت شده است نباشد ویا هیچ آدرس ARP برای آن آیپی وجود نداشته باشد ویا مک آدرس متناظر با آیپی با مک آدرس مشخص شده در ARP Table متفاوت باشد.(man in the middle ) تمام این موارد مثالی برای عدم وجود مسیر برعکس یا مسیر بازگشت میباشد.

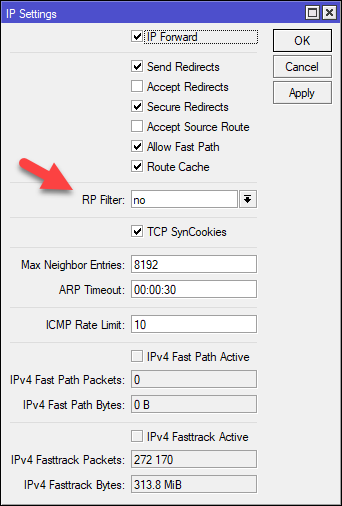

برای اینکار کافیست به قسمت IP – Setting بروید و RP Filter را برروی Strict یا Loose قرار دهید.

/ip settings set rp-filter=strict

و سپس در فایروال یک رول برای دارپ کردن Invalid Packet ها ایجاد کنید.

/ip firewall filter add action=drop chain=forward comment="drop invalid" connection-state=invalid